|

Опрос

|

реклама

Быстрый переход

США пообещали $10 млн за сведения о россиянине, который создал вирус-вымогатель LockBit

08.05.2024 [11:05],

Владимир Мироненко

Международная коалиция правоохранительных органов, возглавляемая Национальным агентством по борьбе с преступностью (NCA) Великобритании, объявила во вторник, что раскрыла личность администратора и разработчика программы-вымогателя LockBit. По данным правоохранителей, им является 31-летний гражданин России, уроженец Воронежа Дмитрий Юрьевич Хорошев, известный под никами LockBit и LockBitSupp.

Источник изображения: TheDigitalArtist/Pixabay «Сегодня мы делаем ещё один шаг вперёд и обвиняем человека, который, как мы утверждаем, разработал и реализовал эту вредоносную киберсхему, целью которой стали более 2000 жертв и украдено более $100 млн в виде платежей с помощью программ-вымогателей», — заявил генеральный прокурор США Меррик Б. Гарланд (Merrick B. Garland). На сайте Минюста США объявлено о вознаграждении в $10 млн за информацию, которая поможет властям арестовать Хорошева. Ему предъявляется обвинение по 26 пунктам, вынесенное большим жюри присяжных округа Нью-Джерси (США). До этого, в феврале правоохранительными органами США, Европы, Австралии и Японии была проведена совместная операции «Хронос» (Operation Cronos), в результате которой была взломана часть ресурсов, принадлежащих хакерской группировке LockBit. Как сообщает Минюст США, Хорошев предположительно выступал в качестве разработчика и администратора группы вымогателей LockBit с момента её создания примерно в сентябре 2019 года по май 2024 года. За этот период LockBit атаковала более 2500 жертв как минимум в 120 странах, включая 1800 жертв в США. Целями хакерской группировки были частные лица, малые предприятия, транснациональные корпорации, больницы, школы, некоммерческие организации, критически важная инфраструктура, а также государственные и правоохранительные органы. По данным Минюста США, Хорошев и его сообщники получили от своих жертв в качестве выкупа не менее $500 млн и нанесли миллиарды долларов ущерба. Правительство США также объявило о санкциях против Хорошева, которыми запрещается кому-либо заключать с ним сделки, включая выплату выкупа. Нарушение санкций грозит крупными штрафами и судебным преследованием. Microsoft объявила кибербезопасность абсолютным приоритетом — сработала серия хакерских атак

03.05.2024 [20:09],

Анжелла Марина

После серии глобальных инцидентов, связанных с хакерскими атаками, Microsoft объявила о беспрецедентных мерах по защите данных пользователей и своей корпоративной инфраструктуры. Теперь кибербезопасность — абсолютный приоритет, а топ-менеджеры теперь рискуют бонусами за проблемы в этой области. Ряд громких инцидентов в сфере кибербезопасности и растущая критика вынудили Microsoft объявить о ряде масштабных изменений по кардинальному улучшению защиты пользовательских данных и корпоративной инфраструктуры. Поводом послужил резкий отчет Американского совета по кибербезопасности, в котором говорится о «неадекватной защите в Microsoft, требующей немедленных изменений». В ответ на замечания, Microsoft представила глобальный план повышения уровня кибербезопасности. Данный вопрос объявлен абсолютным приоритетом для всей компании, имеющим статус выше разработки новых продуктов и услуг. Также введена система персональной ответственности топ-менеджмента, а часть их вознаграждения будет напрямую зависеть от достижения поставленных целей. Среди ключевых направлений работы также указывается внедрение принципов «безопасности по умолчанию» и «безопасности на этапе разработки» для всех продуктов, усиление контроля доступа и мониторинга, сокращение времени на устранение уязвимостей. Конечные цели включают защиту пользовательских учетных записей при помощи многофакторной аутентификации, применение модели наименьших привилегий и другие способы защиты. Реализация обозначенных планов уже ведется при непосредственном контроле высшего руководства Microsoft. К работе подключены различные подразделения, отвечающие за облачные сервисы, операционные системы и офисные приложения. Параллельно идет реорганизация служб информационной безопасности с целью повышения их эффективности. «Microsoft работает на доверии, которое нужно заработать и поддерживать. Мы осознаём глубокую ответственность за кибербезопасность мира. Это наш приоритет номер один», — заявил вице-президент Чарли Белл (Charlie Bell). Компания, наконец, осознала системный характер проблем в сфере киберзащиты и приступила к масштабным преобразованиям. Microsoft обнаружила в Android опасный баг, позволяющий взламывать смартфоны через приложения

03.05.2024 [11:45],

Анжелла Марина

Разработчики Microsoft выявили серьезную уязвимость в популярных приложениях для мобильной платформы Android. Данная уязвимость позволяет злоумышленникам удаленно запускать вредоносный код, красть пользовательские данные и токены аутентификации.

Источник изображения: Denny Müller/Unsplash Согласно отчету Microsoft, уязвимость затрагивает как минимум четыре приложения из магазина Google Play с миллионными скачиваниями. Среди них популярный файловый менеджер от китайской компании Xiaomi и офисный пакет WPS Office. Каждое из этих приложений получило более 500 миллионов установок. В чем заключается уязвимость? Дело в том, что многие программы для Android используют специальный механизм для безопасного обмена файлами с другими приложениями. Однако при получении файла от стороннего приложения они не проверяют его содержимое и используют имя файла, указанное отправителем, для сохранения во внутреннем хранилище. Этим и пользуются злоумышленники, создавая вредоносные приложения, которые отправляют файлы с опасными именами уже в целевые программы. Например, вредоносное приложение может отправить файл с именем настроек почтового клиента, браузера или мессенджера. Получив такой файл, целевое приложение сохранит его в своей папке и начнет использовать для работы, что приведет к компрометации программного решения и утечке конфиденциальных данных. По словам экспертов Microsoft, потенциальные последствия могут быть достаточно серьезными. Например, злоумышленники могут перенаправить трафик приложения на свой сервер, получить доступ к пользовательским токенам аутентификации, личным сообщениям и другой ценной информации. Microsoft проинформировала Google об обнаруженной проблеме. В свою очередь, Google выпустила руководство для разработчиков по выявлению и устранению данной уязвимости в приложениях Android. Кроме того, Microsoft напрямую связалась с поставщиками уязвимого ПО в магазине Google Play. В частности, компании Xiaomi и WPS Office уже выпустили обновления, закрывающие дыру в безопасности. Тем не менее, в Microsoft полагают, что аналогичным образом может быть уязвимо гораздо большее количество приложений для Android. Компания призывает всех разработчиков тщательно тестировать свои продукты. Для рядовых пользователей дана рекомендация регулярно обновлять приложения до последних версий и устанавливать только проверенные программы из официального магазина Google Play. Хакеры украли почти все данные пользователей сервиса цифровой подписи Dropbox Sign

03.05.2024 [01:16],

Анжелла Марина

Хакеры взломали сервис электронной подписи Dropbox Sign — в результате произошла масштабная утечка личных данных пользователей, в том числе имена, номера телефонов и хешированные пароли.

Источник изображения: Kandinsky Компания Dropbox, разработчик популярного облачного хранилища файлов, заявила о взломе своего сервиса электронной подписи документов Dropbox Sign, ранее известного как HelloSign. Как сообщается в официальном блоге компании, недавно злоумышленники получили несанкционированный доступ к внутренней инфраструктуре Dropbox Sign. В результате была скомпрометирована информация о пользователях сервиса, включая адреса электронной почты, имена пользователей, номера телефонов, хешированные пароли, а также ключи API, токены доступа и данные для многофакторной аутентификации. Данные пользователей (адреса электронной почты и имена), которые только получали или подписывали документы через Dropbox Sign, но не регистрировали учётную запись, также были раскрыты. Платёжная информация и содержимое подписанных документов, по заявлению компании, скомпрометированы не были. По результатам расследования стало известно, что злоумышленники взломали одну из служебных учётных записей, используемых для автоматизированного управления инфраструктурой, и через неё получили доступ к базе данных пользователей Dropbox Sign. В ответ на инцидент команда безопасности Dropbox сбросила пароли пользователей Dropbox Sign, отозвала маркеры доступа и инициировала ротацию криптографических ключей, а пострадавшим были разосланы инструкции по дополнительной защите их данных. Как заверили в компании, инцидент затронул только инфраструктуру сервиса Dropbox Sign и не повлиял на другие продукты и сервисы Dropbox, включая популярное облачное хранилище файлов. Тем не менее, данный инцидент ставит перед Dropbox серьезный вопрос по обеспечению безопасности конфиденциальных данных своих клиентов. Компания пообещала провести тщательное расследование произошедшего и принять дополнительные меры для предотвращения подобных инцидентов в будущем. Хакера группировки REvil приговорили к 13,5 годам тюрьмы и штрафу в $16 млн

02.05.2024 [14:52],

Павел Котов

Американский суд приговорил украинского хакера Ярослава Васинского (Yaroslav Vasinskyi) к 13 годам и 7 месяцам лишения свободы и выплате штрафа в размере $16 млн за участие в деятельности группировки REvil, специализирующейся на распространении вирусов-вымогателей.

Источник изображения: B_A / pixabay.com 24-летний Ярослав Васинский, известный под ником Rabotnik, был членом печально известной группировки киберпреступников REvil и принимал участие более чем в 2500 кибератаках с использованием вирусов-вымогателей, которые, по данным Минюста США, обошлись организациям и частным лицам в более чем $700 млн. «Используя вариант программы-вымогателя REvil, обвиняемый действовал по всему миру и требовал сотни миллионов долларов от жертв в США», — заявила заместитель генпрокурора Лиза Монако (Lisa Monaco). В 2021 году он был арестован на границе Украины с Польшей, а год спустя экстрадирован в США. В суде Техаса Васинский признал себя виновным по 11 пунктам, включая сговор с целью совершения мошенничества и прочих действий, связанных с компьютерами, взлом защищённых компьютеров и сговор с целью отмывания денег. В 2023 году Минюст конфисковал средства, полученные в качестве выкупов от деятельности вирусов-вымогателей, в том числе 39,89138522 биткоина и $6,1 млн. К этим деньгам, по версии следствия, также имел отношение другой член группировки REvil — россиянин Евгений Полянин (Yevgeniy Polyanin). Перед шифрованием файлов хакеры похищали данные и угрожали жертвам разглашением информации в случае неуплаты выкупа. Группировка возникла в 2019 году — она считается ответственной за атаки на ресурсы разработчика ПО для управления IT-инфраструктурой Kaseya и крупнейшего в мире производителя мяса JBS Foods. США обвинили российских хакеров в краже электронных писем американских чиновников

12.04.2024 [11:34],

Владимир Фетисов

Агентство по кибербезопасности и защите инфраструктуры (CISA) США заявило, что поддерживаемые российским властями хакеры из группировки Midnight Blizzard использовали доступ к системе электронной почты Microsoft для хищения переписки между американскими чиновниками и софтверным гигантом. Об этом пишет информационное агентство Reuters со ссылкой на соответствующее заявление CISA.

Источник изображения: Boskampi/Pixabay В директиве CISA говорится, что хакеры используют данные для аутентификации, передаваемые по электронной почте, чтобы проникнуть в системы клиентов Microsoft, включая неопределённое количество правительственных учреждений. Взлом почтовых ящиков ряда сотрудников был обнаружен ещё в январе этого года, и в CISA этот инцидент назвали «серьёзным и неприемлемым риском для ведомств». Отчёт CISA был обнародован вскоре после оглашения вердикта Совета по обзору кибербезопасности (CSRB) после рассмотрения другого инцидента, связанного с китайскими хакерами, и который, по мнению ведомства, Microsoft могла предотвратить. CSBR также обвинил софтверного гиганта в том, что компания уделяет недостаточно внимания вопросам обеспечения кибербезопасности. В новой директиве CISA не указано, какие именно ведомства пострадали от действий хакеров. Microsoft лишь сообщила, что взаимодействует со своими клиентами для смягчения последствий атаки и в рамках расследования инцидента. Посольство России в Вашингтоне, ранее отвергавшее причастность страны к кибератакам на правительственные учреждения США, пока никак не прокомментировало данный вопрос. Microsoft могла бы помешать китайским хакерам взломать почту правительства США в прошлом году

03.04.2024 [19:22],

Владимир Фетисов

Компания Microsoft могла бы предотвратить прошлогоднюю хакерскую атаку на свои сервисы, в рамках которой злоумышленникам удалось получить доступ к содержимому почтовых ящиков госслужащих США, в том числе работающих в сфере национальной безопасности. Об этом сказано в опубликованном на этой неделе докладе Совета по оценке кибербезопасности (CSRB) США, входящего в состав Министерства внутренней безопасности (DHS).

Источник изображения: Franz Bachinger / pixabay.com Речь идёт об инциденте, который описывался как «каскад сбоев в системе безопасности» Microsoft и позволил предположительно китайским правительственным хакерам получить доступ к электронным почтовым ящикам сотрудников 22 государственных организаций. В общей сложности инцидент затронул более 500 госслужащих. В сообщении CSRB сказано, что взлом можно было «предотвратить», а ряд принимаемых внутри Microsoft решений способствовал формированию «корпоративной культуры, не придающей приоритетного внимания инвестированию в корпоративную безопасности и принятию жёстких мер по снижению рисков». В ходе той атаки злоумышленники задействовали ключ подписи потребительских аккаунтов Microsoft для генерации поддельных токенов, открывающих доступ к аккаунтам в веб-версии почтового сервиса Outlook (OWA) и Outlook.com. В отчёте CSRB сказано, что Microsoft до сих пор точно не установила, как именно хакерам удалось украсть ключ подписи аккаунтов. По одной из версий, он являлся частью аварийного дампа, но специалисты так и не смогли его найти. Не имея доступа к этому дампу Microsoft не может точно установить, как именно был похищен ключ. «Наша основная гипотеза заключается в том, что в результате операционных ошибок ключ покинул защищённую среду подписания токенов, и позднее к нему был получен доступ в среде отладки через взломанную учётную запись инженера», — говорится в сообщении Microsoft. «Совет считает, что это вторжение можно было предотвратить и оно не должно было произойти. Совет также пришёл к выводу, что культура безопасности Microsoft не отвечает современным требованиям и требует пересмотра, особенно в свете центральной роли компании в технологической экосистеме и уровня доверия клиентов к компании в плане защиты своих данных и операций», — сказано в заявлении CSRB. По данным источника, Microsoft работает над пересмотром системы безопасности в своём программном обеспечении, и эта деятельность началась вскоре после инцидента со взломом почтовых ящиков правительственных чиновников в прошлом году. Новая инициатива Microsoft Secure Future Initiative (SFI) призвана полностью изменить методы проектирования, сборки, тестирования и эксплуатации своего программного обеспечения и услуг. Хакеры взломали более 10 млн компьютеров на Windows в 2023 году — с каждого в среднем украли по 51 логину и паролю

02.04.2024 [12:06],

Владимир Фетисов

Количество случаев заражения вредоносным программным обеспечением, предназначенным для кражи данных с персональных компьютеров и корпоративных устройств, с 2020 года увеличилось на 643 % и в 2023 году составило около 10 млн по всему миру. Об этом пишут «Ведомости» со ссылкой на данные Kaspersky Digital Footprint Intelligence.

Источник изображения: Pete Linforth / pixabay.com Чаще всего в 2023 году злоумышленники использовали вредоносное ПО для кражи сведений об устройстве и хранимой в нём информации о логинах и паролях RedLine — на долю вредоноса приходится более 55 % всех краж, подсчитали специалисты «Лаборатории Касперского». В рамках этого исследования специалисты анализировали статистику заражений устройств с Windows. В среднем с одного заражённого устройства злоумышленникам удавалось похитить 50,9 пары логинов и паролей. Учётные данные могут включать логины от социальных сетей, онлайн-банкинга, криптовалютных кошельков и корпоративных онлайн-сервисов. В «Лаборатории Касперского» отметили, что за последние пять лет злоумышленникам удалось скомпрометировать учётные данные на 443 тыс. веб-сайтов по всему миру. Злоумышленники либо использовали похищенные данные для проведения кибератак, либо для продажи и распространения на теневых форумах и Telegram-каналах. Лидером по количеству скомпрометированных данных является домен .com. В прошлом году было взломано около 326 тыс. пар логинов и паролей для веб-сайтов в этом домене. Следом за ним идут доменная зона Бразилии (.br), в которой злоумышленники скомпрометировали 28,9 млн учётных записей, Индии (.in) — 8,2 млн учётных записей, Колумбии (.co) — 6 млн учётных записей и Вьетнам (.vn) — 5,5 млн учётных записей. Доменная зона .ru заняла 21-е место по количеству взломанных аккаунтов в 2023 году (2,5 млн украденных учётных записей). Количество скомпрометированных учётных записей в зонах .org и .net за тот же период составило 11 млн и 20 млн соответственно. Источник отмечает, что экспертные оценки масштабов взлома аккаунтов сильно отличаются. По информации F.A.C.C.T. Threat Intelligence (бывшая Group IB), по итогам прошлого года в России было скомпрометировано около 700 тыс. уникальных аккаунтов. Руководитель направления аналитики киберугроз ГК «Солар» Дарья Кошкина считает, что на Россию едва ли приходится 5 % от общего количества украденных учётных данных. «Мы не исключаем, что некоторые учётные данные, скомпрометированные в 2023 году, окажутся в теневом сегменте только в 2024 году. Поэтому реальное число заражений, по нашим оценкам, может достичь 16 млн», — прокомментировал данный вопрос эксперт по кибербезопасности «Лаборатории Касперского» Сергей Щербель. AT&T подтвердила утечку данных 73 млн клиентов

31.03.2024 [06:06],

Владимир Мироненко

Один из крупнейших американских операторов связи AT&T подтвердил утечку данных своих абонентов, хотя в течение нескольких недель отрицал этот факт. Пусть оператор и продолжает утверждать, что нет никаких свидетельств взлома его систем, теперь он раскрыл, что утёкшие данные принадлежат 73 млн его нынешних и бывших клиентов.

Источник изображения: Pixabay Компания сообщила, что работает с «внешними экспертами по кибербезопасности для анализа ситуации» и что «пока у неё нет доказательств санкционированного доступа» к своим системам. «Исходя из нашего предварительного анализа, набор данных, по-видимому, относится к 2019 году или ранее и затрагивает примерно 7,6 млн текущих владельцев счетов AT&T и примерно 65,4 млн бывших владельцев счетов», — говорится в заявлении AT&T, полученном ресурсом BleepingComputer. На странице сайта AT&T, посвящённой обеспечению безопасности учётных записей, также сообщается, что пароли 7,6 млн клиентов были скомпрометированы в результате взлома и были сброшены компанией. По словам AT&T, утечка информации «могла включать полное имя, адрес электронной почты, почтовый адрес, номер телефона, номер социального страхования, дату рождения, номер счёта AT&T и пароль». AT&T отметила, что проводит расследование по поводу источника утечки данных, и пока неизвестно, поступили ли они от самой компании или от её партнёров. «Компания активно общается с теми, кто пострадал, и будет предлагать кредитный мониторинг за наш счёт, где это возможно», — говорится в заявлении AT&T. Компания планирует уведомить всех пострадавших клиентов о мерах, которые ею предпринимаются для обеспечения безопасности их персональных данных. Хакеры нашли, как завалить iPhone запросами о сбросе пароля, и стали пользоваться этим для фишинга

27.03.2024 [23:52],

Владимир Чижевский

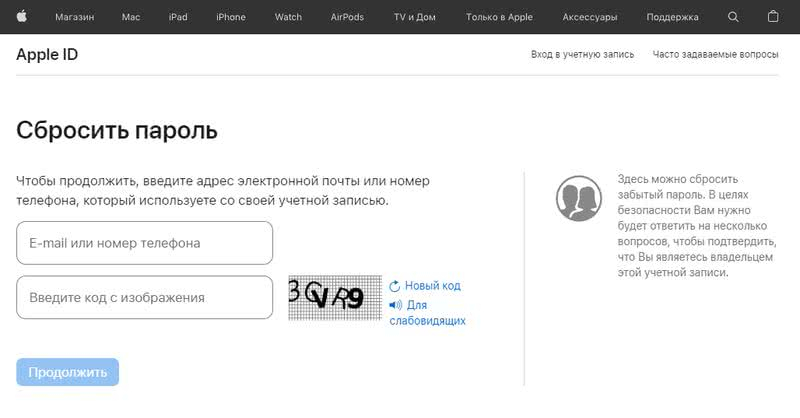

Несколько пользователей устройств Apple сообщили, что стали жертвами новой разновидности фишинга — на их устройства злоумышленниками отправлялись десятки системных запросов о смене пароля, не позволявших пользоваться устройством, пока они все не будут закрыты с согласием или отказом. Затем мошенники звонили жертвам, представляясь службой поддержки Apple, и утверждали, что их учётная запись находится под атакой и нужно «проверить» одноразовый код.

Источник изображения: Nahel Abdul Hadi / unsplash.com Один из пострадавших — Парф Патель [Parth Patel], предприниматель и основатель стартапа в сфере ИИ. 23 марта он рассказал в Twitter/X об атаке, обычно называемой пуш-бомбингом или «MFA-усталостью». Злоумышленники используют уязвимости многофакторной системы аутентификации (MFA), чтобы засыпать устройство запросами о смене логина или пароля. «Все мои устройства разом сошли с ума: часы, ноутбук, телефон. Эти уведомления выглядели системными запросами подтвердить сброс пароля учётной записи Apple, но я не мог пользоваться телефоном, пока не закрыл их все, а их было больше сотни», — рассказал Патель в интервью KrebsOnSecurity.

Источник изображения: Parth Patel / Twitter/X. После отправки серии уведомлений, злоумышленники звонят жертве, подменяя телефонный номер реально используемым техподдержкой Apple. «Отвечая на звонок, я был крайне насторожен и спросил, могут ли они назвать мои данные, и после быстрого перестука клавиш они выдали мне абсолютно точные данные», — вспоминает Патель. Кроме настоящего имени. По словам Пателя, ему назвали имя, которое он однажды видел среди выставленных на продажу данных на сайте PeopleDataLabs. Цель злоумышленников — выманить отправляемый на устройство пользователя одноразовый код сброса Apple ID. Заполучив его, они могут сбросить пароль учётной записи и заблокировать пользователя, а также удалить все данные со всех его устройств. Патель — не единственная жертва. О такой же атаке в конце февраля сообщил другой пользователь, владеющий криптовалютным хедж-фондом. «Я отказался от смены пароля, но на меня тут же свалилось ещё 30 уведомлений. Я подумал, что случайно нажал какую-то кнопку и отклонил их все», — рассказал он. По его словам, злоумышленники атаковали его несколько дней, но в какой-то момент ему позвонили из службы поддержки Apple. «Я сказал, что сам перезвоню в Apple. Я так и сделал, и мне сказали, что Apple никогда не звонит клиентам, если только те сами не запросят звонок». Третьему пользователю при звонке в службу поддержки Apple посоветовали активировать ключ восстановления учётной записи Apple ID — это должно было остановить поток уведомлений раз в несколько дней. Однако и это ему не помогло. Вполне вероятно, что для атаки используется сайт восстановления пароля Apple. Чтобы отправить системное уведомление о смене пароля, достаточно ввести привязанный к Apple ID номер телефона и решить капчу. «Какая нормально спроектированная система аутентификации отправит десятки запросов на смену пароля в секунду, когда пользователь не отреагировал на предыдущие?» — вопрошает Брайан Кребс (Brian Krebs) из KrebsOnSecurity.

Экран сброса пароля. Исследователь безопасности и инженер-любитель Кишан Багария (Kishan Bagari) уверен, что проблема на стороне Apple. В 2019 году Багария сообщил Apple об ошибке, позволявшей рассылать на все ближайшие устройства под управлением iOS системный запрос с предложением обменяться файлами посредством AirDrop. Через четыре месяца Apple исправила ошибку, поблагодарив Багарию в бюллетене безопасности. По его словам, суть исправления заключалась в ограничении количества запросов, поэтому возможно, что кто-то придумал способ обойти его при сбросе пароля. В этом году резко вырос объём утечек личных данных россиян

22.03.2024 [14:43],

Владимир Фетисов

По сообщениям сетевых источников, за первые два с половиной месяца 2024 года в интернет утекли данные 170 российских компаний, что составляет 40 % от общего количества зарегистрированных в 2023 году инцидентов. Об этом пишут «Ведомости» со ссылкой на представителя ГК «Солар».

Источник изображения: Pixabay Речь идёт об утечках, которые были обнаружены в открытых источниках, преимущественно это Telegram-каналы и данные из даркнета. Количество обнаруженных данных составило 450 млн строк. В этот объём входят 27,7 млн скомпрометированных электронных почтовых ящиков и 137 млн телефонных номеров. В прошлом году специалисты ГК «Солар» выявили 420 инцидентов, связанных с утечками конфиденциальной информации отечественных компаний. Увеличение количества атак в текущем году подтвердили специалисты F.A.C.C.T. (бывшая Group IB) и «Софтлайна», но эти компании с начала года обнаружили только около 80 утечек данных в России. Специалисты связывают рост количества атак с появлением новых групп злоумышленников, которые активно размещают украденные базы данных на специализированных форумах. Популярной целью хакеров стали компании в сфере розничной торговли, поскольку магазины и онлайн-платформы помимо личных данных клиентов могут хранить информацию о покупках и банковских картах. Отмечается, что злоумышленники активно атакуют представителей финансового сектора. Ведущий специалист отдела анализа и оценки цифровых угроз Infosecurity (входит в «Софтлайн») Максим Грязев подтвердил, что в период с конца февраля по начало марта резко выросло число утечек среди разных микрофинансовых организаций (МФО). К примеру, не так давно была опубликована база сервиса для онлайн-займов «Займер», содержащая около 17 млн строк. Однако подлинность этих данных установить трудно, поскольку МФО не подтверждала, но и не опровергала факт утечки.

Источник изображения: «Солар» Руководитель экспертных сервисов мониторинга и реагирования Jet CSIRT «Инфосистемы джет» Руслан Амиров считает, что рост утечек в начале года связан с геополитическими мотивами злоумышленников. «С одной стороны, встречались компиляции из более старых баз, а с другой стороны, защищённость компаний не стала лучше, т.е. при наличии некоторых компетенций и мотивации количество взломов и утечек могло быть гораздо больше», —добавил Амиров. Руководитель исследовательской группы Positive Technologies Ирина Зиновкина считает, что рост количества утечек напрямую связан с возрастающим объёмом обрабатываемой информации внутри компаний. Вместе с этим увеличивается количество распределённых ресурсов, облачных решений, веб-порталов, файловых хранилищ. «Инфраструктуры разрастаются настолько, что компаниям становится сложно классифицировать свои данные и точно определять, где и в каком объёме они хранятся. До сих пор организации пользуются множеством различных решений для обработки и защиты данных, что не усиливает безопасность инфраструктуры, а, напротив, усложняет мониторинг обращения к данным и быстрое реагирование на вредоносную активность», — считает Ирина Зиновкина. Белые хакеры обнаружили уязвимостей на $730 тысяч в Chrome, Safari, Windows 11 и софте Tesla

21.03.2024 [18:32],

Павел Котов

За первый день проходящего в канадском Ванкувере хакатона Pwn2Own белые хакеры заработали более $730 тыс., обнаружив уязвимости в ПО от Google, Apple, Microsoft, Adobe и других разработчиков.

Источник изображения: Pete Linforth / pixabay.com Этичные хакеры нашли уязвимости в ПО Tesla, а также в популярных браузерах Apple Safari, Google Chrome и Microsoft Edge. Команда экспертов Synacktiv взломала электронный блок управления на автомобиле Tesla, за что получила вознаграждение в $200 тысяч и новый автомобиль Tesla Model 3 — этот эксплойт оказался лидером в рейтинге мероприятия. Synacktiv демонстрировала эксплойты систем Tesla на трёх предыдущих мероприятиях — хакеры взламывали модем и информационно-развлекательную систему электромобиля. Уязвимости в системах Tesla также удалось выявить хакеру-одиночке в 2022 году — тогда он получил удалённый контроль над 25 машинами в 13 странах. Хакер-одиночка Манфред Пол (Manfred Paul) осуществил удалённое выполнение кода через браузер Apple Safari, за что получил вознаграждение в $60 тыс., и показал эксплойты в браузерах Google Chrome и Microsoft Edge, получив дополнительную премию в $42,5 тыс. «Три браузера повержены, остался один», — написал он в соцсети X, возможно, намекая, что ещё не закончил. Вознаграждение в $60 тыс. получил хакер Сынхён Ли (Seunghyun Lee), который реализовал эксплойт для Google Chrome при помощи всего одной ошибки. АбдулАзиз Харири (AbdulAziz Hariri) обнаружил уязвимость Adobe Reader и, обойдя ограничения API, произвёл атаку с выполнением кода. Наконец, команда Devcore Research выявила две ошибки Windows 11 и осуществила локальную атаку с повышением привилегий, получив за это $30 тыс. По итогам прошлого года в рамках программы обнаружения ошибок HackerOne были выплачены $300 млн — для сравнения, действующие за рамками закона хакеры за тот же период получили на вирусах-вымогателях более $1 млрд. «Яндекс» выплатил белым хакерам 70 млн рублей за 2023 год

12.03.2024 [13:57],

Павел Котов

По итогам 2023 года «Яндекс» перечислил принявшим участие в программе «Охота за ошибками» этичным хакерам 70 млн рублей — годом ранее эта сумма была около 40 млн рублей, говорится в сообщении пресс-службы компании.

Источник изображения: yandex.ru/company Рост суммы выплат связан с новыми конкурсами с повышенными гонорарами в рамках «Охоты за ошибками», и тем, что число участников программы увеличилось. В минувшем году компания увеличила вознаграждения за обнаруженные уязвимости в её сервисах и запустила ряд конкурсов за поиск ошибок определённых типов — конкурсные выплаты могут оказаться выше обычных в десять раз. В 2024 году фонд выплат «Яндекса» этичным хакерам увеличен до 100 млн рублей. За 2023 год в программе «Охота за ошибками» приняли участие 528 исследователей безопасности, которые выявили 736 уязвимостей. Выплаты были перечислены за 378 уникальных находок — все они были исправлены. Размеры крупнейших гонораров в 2023 году составили 12 млн, 7,5 млн и 3,7 млн рублей. Они были выплачены в рамках конкурса по поиску критичных уязвимостей. Крупнейшую сумму в 17 млн заработал эксперт, приславший компании 41 уникальный отчёт. Двое других специалистов заработали по 12 млн и 4,3 млн рублей. Чаще всего поступали сообщения в категории XSS, которой был посвящён отдельный конкурс. Такие уязвимости позволяют обходить политики безопасности сайтов и вставлять на страницы вредоносный код. Microsoft исправила серьёзную уязвимость Windows, о которой стало известно полгода назад

11.03.2024 [18:34],

Владимир Фетисов

В прошлом месяце компания Microsoft выпустила исправления для уязвимости CVE-2024-21338, которая позволяла повышать привилегии пользователя в Windows. Примечательно, что о проблеме стало известно около полугода назад и, по данным компании Avast, последние несколько месяцев эту уязвимость активно использовали северокорейские хакеры из группировки Lazarus.

Источник изображения: Pete Linforth / pixabay.com Упомянутая уязвимость была выявлена специалистами Avast в драйвере appid.sys утилиты AppLocker. Эксплуатация бага позволяет злоумышленникам, имеющим доступ к атакуемой системе, повысить уровень прав до уровня SYSTEM, не взаимодействуя с жертвой. Проблема затрагивает устройства с Windows 11 и Windows 10, а также Windows Server 2022 и Windows Server 2019. В сообщении Avast говорилось, что для эксплуатации уязвимости CVE-2024-21338 злоумышленник должен авторизоваться в системе, а затем запустить особым образом сконфигурированное приложение, которое использует уязвимость, чтобы взять под контроль устройство. Несмотря на то, что патч для исправления уязвимости вышел в середине прошлого месяца, Microsoft лишь несколько дней назад обновила информацию на странице поддержки, подтвердив, что уязвимость CVE-2024-21338 использовалась хакерами. По данным Avast, группировка Lazarus эксплуатировала баг как минимум с августа прошлого года. Злоумышленники использовали уязвимость для получения привилегий уровня ядра и отключения защитных механизмов на атакуемых системах. В конечном счёте им удавалось скрытно внедрять в атакуемые системы руткит FudModule для выполнения разных манипуляций с объектами ядра. Microsoft: российские хакеры похитили часть исходного кода и продолжают атаки

09.03.2024 [00:14],

Владимир Мироненко

Компания Microsoft, обвинившая в начале года хакерскую группировку Nobelium с российскими корнями во взломе электронной почты некоторых своих руководителей, заявила, что хакерам также удалось похитить некоторые фрагменты исходного кода, и сейчас они продолжают попытки проникновения в её системы с помощью имеющихся данных.

Источник изображения: Boskampi/Pixabay По словам Microsoft, атаки группировки Nobelium, которой она дала название Midnight Blizzard, и которая якобы стояла за взломом SolarWinds в 2020 году, не прекращались с момента их обнаружения. «В последние недели мы увидели доказательства того, что Midnight Blizzard [Nobelium] использует информацию, первоначально украденную из наших корпоративных систем электронной почты, для получения или попытки получить несанкционированный доступ, — сообщила Microsoft в своём блоге. — Это включает доступ к некоторым репозиториям исходного кода и внутренним системам компании». Вместе с тем компания заверила, что не обнаружила никаких доказательств того, что её системы взаимодействия с клиентами были скомпрометированы. Microsoft предупредила, что группа Nobelium теперь пытается использовать «найденные ею секреты разных типов», чтобы попытаться взломать её другое программное обеспечение и, потенциально, её клиентов. «Некоторыми из этих секретов клиенты и Microsoft обменивались по электронной почте, и по мере того, как мы обнаруживаем их в похищенной у нас электронной переписке, мы обращаемся к этим клиентам, чтобы помочь им принять меры по смягчению последствий (кражи)», — сообщила Microsoft. Компания отметила, что продолжает активно заниматься расследованием деятельности Midnight Blizzard, пообещав делиться результатами с общественностью и клиентами. |